- Registriert

- 15.07.09

- Beiträge

- 1.581

Für Apple könnte diese Woche nicht schlechter laufen. Erst #jeansgate, anschließend die iOS 8.01 Aktualisierungspanne und nun auch noch ein Bash-Exploit namens "Shellshock". Doch was verbirgt sich hinter diesem martialischen Namen und in wie fern sind OSX-Benutzer davon betroffen? Kurz gesagt: Eher weniger - Vorsicht ist dennoch geboten.[prbreak][/prbreak]

Nach Heartbleed folgt nun "Shellschock" als große Bedrohung unixoider Betriebssysteme. Der Begriff ist wohl am Besten mit "posttraumatisches Belastungsstörung" zu übersetzen und enthält bereits die betroffene Komponente: Die Shell. Eventuell etwas weit hergeholt hiernach einen Angriffsvektor zu beschreiben. Dabei handelt es sich um eine von Red Hat Angestellten entdeckte Schwachstelle die es unter bestimmen Umständen ermöglicht, ungewollt Befehle von Unbekannten in der Shell - dem Terminal - ausführen zu lassen.

Nach Informationen von Tom's Hardware ist diese Schwachstelle weitaus verbreiteter als bei Heartbleed. Die Zitate "Unlike Heartbleed, which only affected a specific version of OpenSSL, this bash bug has been around for a long, long time." und "That means there are lots of old devices on the network vulnerable to this bug. The number of systems needing to be patched, but which won't be, is much larger than Heartbleed." von Robert Graham beschreiben das theoretische Ausmaß dieses Expliots. Tatsächlich wird es die meisten OSX-Benutzer wohl eher weniger treffen. Denn ein Angriff von Extern ist mit Shellshock nur möglich, wenn beispielsweise eine offene SSH-Session besteht oder man direkt korrumpierte Software auf dem Mac im Einsatz hat. Für Privatanwender ist dies eher ein sehr seltenes Szenario.

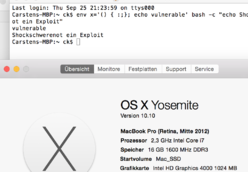

Ob der jeweilige Rechner von dieser Schwachstelle betroffen ist lässt sich gefahrlos mit dem Ausführen des folgenden Befehls im Terminal testen:

Falls darauf ein "vulnerable" im Terminal erscheint, ist dieser Rechner noch verwundbar. Hierzu liefern bereits etliche Linux Distributionen entsprechende Patches aus. Apple lässt hiermit noch auf sich warten. Hoffentlich nicht mehr allzu lange. Auch für den Fall das jeder Hersteller einen Patch veröffentlicht gibt es die große Gefahr von nicht gewarteten Anlagen die noch lange ein Risiko für ganze Netzwerke darstellen könnten.

Bei einem solch pikanten Thema ist es hilfreich auf verschiedene Informationsquellen zu setzen. Anbei eine anfängliche Liste von Berichterstattungen zu diesem Thema.

UPDATE 25.09.2014

Wie etliche User von 9to5mac anmerken, scheint die derzeitige Entwicklerversion von Yosemite dagegen abgesichert zu sein.

UPDATE 30.09.2014

Unsere Community Mitglieder @Rastafari und @BenBuster haben darauf hingewiesen (Forum) wonach Apple nun einen entsprechenden Fix (Apple) für verschiedene OSX-Versionen zur Verfügung stellt. Danke euch!

Nach Heartbleed folgt nun "Shellschock" als große Bedrohung unixoider Betriebssysteme. Der Begriff ist wohl am Besten mit "posttraumatisches Belastungsstörung" zu übersetzen und enthält bereits die betroffene Komponente: Die Shell. Eventuell etwas weit hergeholt hiernach einen Angriffsvektor zu beschreiben. Dabei handelt es sich um eine von Red Hat Angestellten entdeckte Schwachstelle die es unter bestimmen Umständen ermöglicht, ungewollt Befehle von Unbekannten in der Shell - dem Terminal - ausführen zu lassen.

Nach Informationen von Tom's Hardware ist diese Schwachstelle weitaus verbreiteter als bei Heartbleed. Die Zitate "Unlike Heartbleed, which only affected a specific version of OpenSSL, this bash bug has been around for a long, long time." und "That means there are lots of old devices on the network vulnerable to this bug. The number of systems needing to be patched, but which won't be, is much larger than Heartbleed." von Robert Graham beschreiben das theoretische Ausmaß dieses Expliots. Tatsächlich wird es die meisten OSX-Benutzer wohl eher weniger treffen. Denn ein Angriff von Extern ist mit Shellshock nur möglich, wenn beispielsweise eine offene SSH-Session besteht oder man direkt korrumpierte Software auf dem Mac im Einsatz hat. Für Privatanwender ist dies eher ein sehr seltenes Szenario.

Ob der jeweilige Rechner von dieser Schwachstelle betroffen ist lässt sich gefahrlos mit dem Ausführen des folgenden Befehls im Terminal testen:

env x='() { :;}; echo vulnerable' bash -c "echo Shockschwerenot ein Exploit"

Falls darauf ein "vulnerable" im Terminal erscheint, ist dieser Rechner noch verwundbar. Hierzu liefern bereits etliche Linux Distributionen entsprechende Patches aus. Apple lässt hiermit noch auf sich warten. Hoffentlich nicht mehr allzu lange. Auch für den Fall das jeder Hersteller einen Patch veröffentlicht gibt es die große Gefahr von nicht gewarteten Anlagen die noch lange ein Risiko für ganze Netzwerke darstellen könnten.

Bei einem solch pikanten Thema ist es hilfreich auf verschiedene Informationsquellen zu setzen. Anbei eine anfängliche Liste von Berichterstattungen zu diesem Thema.

- Wikipedia Artikel zur Unix-Shell (de)

- Security Blog Eintrag von Red Hat (en)

- Security Board von Stackoverflow (en)

- Tom's Hardware inklusive Interview mit Robert Graham (en)

- Artikel bei 9to5mac (en)

- Artikel bei Spiegel Online (de)

- Artikel bei heise Security (de) (Empfehlung)

- Artikel bei t3n (de)

UPDATE 25.09.2014

Wie etliche User von 9to5mac anmerken, scheint die derzeitige Entwicklerversion von Yosemite dagegen abgesichert zu sein.

UPDATE 30.09.2014

Unsere Community Mitglieder @Rastafari und @BenBuster haben darauf hingewiesen (Forum) wonach Apple nun einen entsprechenden Fix (Apple) für verschiedene OSX-Versionen zur Verfügung stellt. Danke euch!

Zuletzt bearbeitet:

....?

....? Aktuell ist die Lücke ja sogar im Linux-Sektor nicht richtig gepatcht.

Aktuell ist die Lücke ja sogar im Linux-Sektor nicht richtig gepatcht.