Kannst Du Beispiele für solche Webseiten geben? In Deiner Diktion liest es sich so, als sei das ein Massenphänomen. Das würde ich verneinen.

Beispiele für zwei Phishing-Sites, beide mit HTTPS. Bei der vorgeblichen Apple-Site ist die URL noch sehr offensichtlich falsch, bei der angeblichen Sparkassen-Site ist das für den flüchtigen Blick des Laien schon schwieriger zu erkennen, die URL enthält gleich zu Beginn "sparkasse", ein ".de" findet sich auch -- dass die Domain "spushtan-de.app" lautet, kann man da schon mal übersehen.

Beide Sites waren übrigens sehr gut gemacht. Die angebliche Apple-Site hat dann auf mehreren Seiten diverse persönliche Daten abgefragt (ich hab dann irgendwann die Lust verloren, irgendwelchen Quatsch einzutragen, weiß also nicht, wie's ausgeht

), bei der angeblichen Sparkassen-Site hat man sich ziemlich viel Mühe gegeben. Zum einen hatte man dort eine Liste mit "PLZ - Filialen" hinterlegt (die stimmten), zum anderen wurden die Eingaben anscheinend live geprüft. Ich hab da mal irgendwelchen Unfug eingetragen und bekam eine (täuschend echte) Fehlermeldung. Woraus ich mal schließe, dass die Angreifer versucht haben, sich im Hintergrund mit den Eingaben in das entsprechende Konto einzuloggen.

Und ja, das

ist ein Massenphänomen. Leider.

(Dagegen hilft ein VPN natürlich auch nicht.)

Im Endeffekt kann das Szenario immer so dargestellt werden, dass alles nichts bringt

DAS wäre natürlich ein sehr fataler Fehlschluss – nur weil es keine 100%ige Sicherheit gibt, ist das noch lange kein Grund, es nicht wenigsten zu versuchen

. Nur, weil jeder Schlüsseldienst ein normales Türschloss in nullkommanix öffnen kann, kommt ja niemand auf die Idee, seine Haustür nicht abzuschließen. Und nur, weil ein Taschendieb eine Geldbörse klauen kann, legt man sein Bargeld und seine Papiere ja nicht einfach irgendwo auf den Tisch. Etc.

Ich hab auch gar nichts gegen VPNs und rate da auch nicht ab – mich haben halt nur die Sicherheitsaspekte interessiert.

Ich selbst setze übrigens ganz simpel das VPN von Opera ein, wenn ich Geoblocking mal umgehen muss, etwa, weil

http://www.gutenberg.org Anfragen aus Deutschland wg. Urheberrechts-Niggligkeiten blockiert. Die haben da ein paar Titel, die hierzulande noch nicht frei sind und auf Beschwerde des afaik Fischer-Verlags halt eine sehr radikale, aber für die Betreiber der Site pragmatische Lösung gewählt. Ansonsten hätten sie gezielt einzelne Titel blockieren müssen, was natürlich sehr viel aufwendiger und nicht wirklich praktikabel ist.

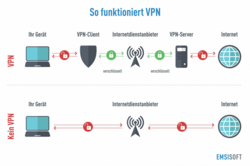

Ansonsten denke ich bei VPN allerdings eher an "Außendienst - Internet - Firmennetzwerk" und ähnliche Szenarien (also End-to-Site, Site-to-Site, End-to-End)