- Registriert

- 06.04.08

- Beiträge

- 45.153

Eine simple doppelte Codezeile sorgt derzeit für eine der größten Sicherheitslücken in der jüngeren Vergangenheit von iOS und OS X. Während für iOS (Version 6.1.6 und 7.0.6) und den Apple TV (Version 6.0.2) bereits Updates, deren Installation dringend anzuraten ist, veröffentlicht wurden, steht das Update für Mavericks noch aus. Laut Apple soll der Fehler aber auch dort „sehr bald“ der Vergangenheit angehören – möglicherweise erwartet uns das Update ja heute Abend. Hoffentlich. Nun wird die Vermutung laut, ob nicht auch die NSA hier ihre Finger im Spiel haben könnte.[prbreak][/prbreak]

[h2]goto fail; – ein folgenreicher Fail[/h2]

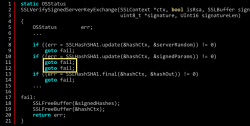

Verantwortlich für die Sicherheitslücke ist eine einzige Zeile Code im Betriebssystem von Apple-Geräten, die doppelt statt nur einmal vorhanden ist: „goto fail;“. Dadurch wird der eigentlich notwendige Authentifizierungs-Check für SSL-gesicherte Internetverbindungen (durch ein HTTPS in der Adresszeile des Browsers gekennzeichnet) umgangen. Angreifer, die sich im selben Netzwerk wie das betroffene Gerät befinden, können so am Datenverkehr – und damit an Passwörtern, Kreditkartendaten und anderen sensiblen Informationen – mitschnüffeln. Gerade in öffentlichen WiFi-Netzwerken gilt also zur Zeit höchste Vorsicht. Ein Ausweichen auf andere Browser ist zwar anzuraten, hilft aber nur bedingt. Betroffen sind neben Safari und den darin verwendeten Webdiensten (E-Banking, Facebook, Webmail, etc.) nämlich auch zahlreiche Apps in OS X – wie FaceTime, Kalender, Mail, Twitter und andere.

Das Erschreckende daran ist, wie lange diese Sicherheitslücke bereits besteht. Nutzer des ersten iPads und des iPod touch der vierten Generation können erstmal aufatmen. iOS 5.1.1, die aktuellste Software für diese Geräte, ist nicht betroffen, Update gibt es daher keines. Bestätigt wurde die Lücke bisher unter anderem für iOS 6.0, 6.1.5, 7.0.4 und 7.0.5 sowie für OS X 10.9.0 und 10.9.1. Mountain Lion ist nicht betroffen. Zumindest für iOS-Geräte bedeutet dies, dass SSL-Verbindungen bereits seit fast eineinhalb Jahren unsicher sind, beim Mac immerhin seit einigen Monaten.

Dies sollte mehr als deutlich aufzeigen, wie wichtig dieses Update ist. Nutzer, die iOS 7-fähige Geräte noch unter iOS 6 betreiben, sollten – trotz allem Widerstand gegen Apples neuestes Betriebssystem – iOS 7.0.6 installieren. Nur für Jailbreaker gibt es eine Ausnahme: Diese können den Bug in iOS mit einem Fix aus Cydia beseitigen. Der bekannte Jailbreak-Entwickler Ryan Petrich stellt in seiner Repository (http://rpetri.ch/repo) einen solchen zur Verfügung. Nutzer, die ihre Geräte unter iOS 7 gejailbreakt haben, können auf iOS 7.0.6 aktualisieren und erneut jailbreaken. Das Evad3rs-Team hat bereits am Wochenende eine aktualisierte Version von Evasi0n veröffentlicht.

Wer überprüfen möchte, ob sein System sicher ist, kann dies auf der Webseite gotofail.com machen.

[h2]Verschwörungstheorie: Steckt die NSA dahinter?[/h2]

Bereits kurz nach bekannt werden der Lücke wurden erste Vermutungen laut, ob nicht die NSA hinter der Sicherheitslücke stecken könnte. Der angesehene Apple-Blogger John Gruber zeigt auf, dass das von der Sicherheitslücke erstmals betroffene iOS 6.0 am 24. September 2012 veröffentlicht wurde und Apple, laut den von Edward Snowden veröffentlichten PowerPoint-Folien der NSA, im Oktober 2012 in das PRISM-Programm aufgenommen wurde. Ein Zufall?

Gruber sieht hier „fünf Stufen der Paranoia“:

[h2]goto fail; – ein folgenreicher Fail[/h2]

Verantwortlich für die Sicherheitslücke ist eine einzige Zeile Code im Betriebssystem von Apple-Geräten, die doppelt statt nur einmal vorhanden ist: „goto fail;“. Dadurch wird der eigentlich notwendige Authentifizierungs-Check für SSL-gesicherte Internetverbindungen (durch ein HTTPS in der Adresszeile des Browsers gekennzeichnet) umgangen. Angreifer, die sich im selben Netzwerk wie das betroffene Gerät befinden, können so am Datenverkehr – und damit an Passwörtern, Kreditkartendaten und anderen sensiblen Informationen – mitschnüffeln. Gerade in öffentlichen WiFi-Netzwerken gilt also zur Zeit höchste Vorsicht. Ein Ausweichen auf andere Browser ist zwar anzuraten, hilft aber nur bedingt. Betroffen sind neben Safari und den darin verwendeten Webdiensten (E-Banking, Facebook, Webmail, etc.) nämlich auch zahlreiche Apps in OS X – wie FaceTime, Kalender, Mail, Twitter und andere.

Das Erschreckende daran ist, wie lange diese Sicherheitslücke bereits besteht. Nutzer des ersten iPads und des iPod touch der vierten Generation können erstmal aufatmen. iOS 5.1.1, die aktuellste Software für diese Geräte, ist nicht betroffen, Update gibt es daher keines. Bestätigt wurde die Lücke bisher unter anderem für iOS 6.0, 6.1.5, 7.0.4 und 7.0.5 sowie für OS X 10.9.0 und 10.9.1. Mountain Lion ist nicht betroffen. Zumindest für iOS-Geräte bedeutet dies, dass SSL-Verbindungen bereits seit fast eineinhalb Jahren unsicher sind, beim Mac immerhin seit einigen Monaten.

Dies sollte mehr als deutlich aufzeigen, wie wichtig dieses Update ist. Nutzer, die iOS 7-fähige Geräte noch unter iOS 6 betreiben, sollten – trotz allem Widerstand gegen Apples neuestes Betriebssystem – iOS 7.0.6 installieren. Nur für Jailbreaker gibt es eine Ausnahme: Diese können den Bug in iOS mit einem Fix aus Cydia beseitigen. Der bekannte Jailbreak-Entwickler Ryan Petrich stellt in seiner Repository (http://rpetri.ch/repo) einen solchen zur Verfügung. Nutzer, die ihre Geräte unter iOS 7 gejailbreakt haben, können auf iOS 7.0.6 aktualisieren und erneut jailbreaken. Das Evad3rs-Team hat bereits am Wochenende eine aktualisierte Version von Evasi0n veröffentlicht.

Wer überprüfen möchte, ob sein System sicher ist, kann dies auf der Webseite gotofail.com machen.

[h2]Verschwörungstheorie: Steckt die NSA dahinter?[/h2]

Bereits kurz nach bekannt werden der Lücke wurden erste Vermutungen laut, ob nicht die NSA hinter der Sicherheitslücke stecken könnte. Der angesehene Apple-Blogger John Gruber zeigt auf, dass das von der Sicherheitslücke erstmals betroffene iOS 6.0 am 24. September 2012 veröffentlicht wurde und Apple, laut den von Edward Snowden veröffentlichten PowerPoint-Folien der NSA, im Oktober 2012 in das PRISM-Programm aufgenommen wurde. Ein Zufall?

Gruber sieht hier „fünf Stufen der Paranoia“:

- Es war nichts. Die NSA wusste von der Schwachstelle nichts.

- Die NSA wusste davon, hat sie aber nicht ausgenutzt.

- Die NSA wusste davon und hat sie ausgenutzt.

- Die NSA hat sie selbst heimlich eingefügt.

- Apple hat sie, in Zusammenarbeit mit der NSA, eingefügt.