- Registriert

- 19.07.09

- Beiträge

- 1.409

Eine seit März bekannte und bislang nicht behobene OS X-Sicherheitslücke hat es geschafft, erneut Aufmerksamkeit zu erregen. Die Entwickler von Metasploit – eine Software, mit der Sicherheitslücken ausfindig gemacht werden können – haben den ungewollten Zugriff über die Lücke jetzt in ihr Programm implementiert. Im schlimmsten Fall könnte ein Angreifer die Sicherheitslücke dazu nutzen, um unlimitierte Root-Rechte auf einem fremden Mac zu erlangen. Zumindest, wenn auf diesem OS X Lion oder Mountain Lion installiert ist. [PRBREAK][/PRBREAK]

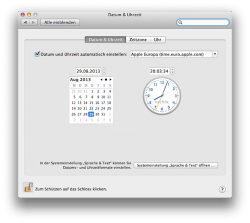

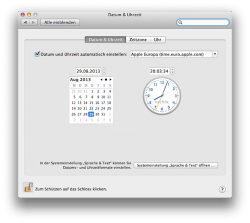

Möglich wird die Übernahme durch den UNIX-Befehl sudo in Zusammenhang mit einer Manipulation des internen Kalenders. Wird dieser auf das Datum 1. Januar 1970 zurückgestellt, lassen sich Befehle via sudo-Kommando ohne vorherige Bestätigung mit dem Admin-Passwort ausführen. Theoretisch ließen sich so auch andere Schadprogramme installieren oder die im System gespeicherten Passwörter ändern.

Damit es überhaupt so weit kommen kann, müssen aber noch einige zusätzliche Bedingungen erfüllt sein. Der aktuelle User muss als Admin angemeldet sein und das sudo-kommando in der Vergangenheit zumindest einmal erfolgreich ausgeführt haben. Außerdem muss der Angreifer als normaler Benutzer angemeldet und entweder direkten Zugriff auf den Mac-Rechner haben oder über Remote mit ihm verbunden sein. Die Ausnutzung der Sicherheitslücke durch bloßes Ansurfen von Webseiten ist somit ausgeschlossen. Auch wenn die Gefahr dadurch eher als gering einzuschätzen ist, wäre es wünschenswert, dass Apple nun zeitnah ein entsprechendes Sicherheitsupdate veröffentlicht. Auf eine E-Mail von Arstechnica hat man bei Apple bislang allerdings noch nicht reagiert. (Danke echo.park)

Via Arstechnica

Möglich wird die Übernahme durch den UNIX-Befehl sudo in Zusammenhang mit einer Manipulation des internen Kalenders. Wird dieser auf das Datum 1. Januar 1970 zurückgestellt, lassen sich Befehle via sudo-Kommando ohne vorherige Bestätigung mit dem Admin-Passwort ausführen. Theoretisch ließen sich so auch andere Schadprogramme installieren oder die im System gespeicherten Passwörter ändern.

Damit es überhaupt so weit kommen kann, müssen aber noch einige zusätzliche Bedingungen erfüllt sein. Der aktuelle User muss als Admin angemeldet sein und das sudo-kommando in der Vergangenheit zumindest einmal erfolgreich ausgeführt haben. Außerdem muss der Angreifer als normaler Benutzer angemeldet und entweder direkten Zugriff auf den Mac-Rechner haben oder über Remote mit ihm verbunden sein. Die Ausnutzung der Sicherheitslücke durch bloßes Ansurfen von Webseiten ist somit ausgeschlossen. Auch wenn die Gefahr dadurch eher als gering einzuschätzen ist, wäre es wünschenswert, dass Apple nun zeitnah ein entsprechendes Sicherheitsupdate veröffentlicht. Auf eine E-Mail von Arstechnica hat man bei Apple bislang allerdings noch nicht reagiert. (Danke echo.park)

Via Arstechnica

Zuletzt bearbeitet von einem Moderator: