- Registriert

- 08.03.12

- Beiträge

- 5.989

Hallo in die Runde. Hat von Euch zufällig jemand eine Netzwerkkonfiguration aus Fritzbox als Modem, DECT Station und DHCP Router und zwei Unifi AP AC Lite, die das WLAN übernehmen? Ich bräuchte hier mal Hilfestellung.

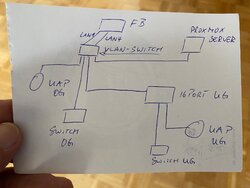

Meine momentane Infrastruktur sieht folgendermaßen aus:

Das Haus ist dreigeschoßig in Hanglage, wobei Erdgeschoß und Souterrain von uns bewohnt werden und oben drüber ne Einliegerwohnung über das gesamte Erdgeschoß liegt.

Fritzbox 7590 als All-In Lösung (Modem, DECT, Router, WLAN) im Erdgeschoß. Die versorgt meine beiden Etagen mit WLAN, Gäste-WLAN und LAN. Die Einliegerwohnung nutz ausschließlich das Gäste-WLAN. WLAN/LAN und Gäste-WLAN sind wie bei AVM üblich in unterschiedlichen IP Bereichen.

An LAN 1 der Fritzbox hängt ein 8-Port Switch fürs Erdgeschoß. An LAN 2 ein 16-Port Switch in meinem Büro im Untergeschoß. Daran hängt drei Räume weiter noch ein 8-Port Switch. Alle Switche sind unmanaged und können kein VLAN, sind aber mit verschiedensten Geräten bestückt. Im Erdgeschoß nur Multimedia, im Untergeschoß überwiegend Raspberry Pis, aber auch meine Synology und die Mac Rechner. Der Rest sind dann auch da wieder Multimediageräte wie AppleTV, SmartTV usw.

An LAN 3 hängt mein Proxmox Server, auf dem mehrere VMs (in erster Linie Hausautomation) laufen.

LAN 4 ist frei.

Nun gibt es aber auch noch eine Reihe von WLAN-Clients und da fängt mein Problem an. Im Erdgeschoß und in der Einliegerwohnung habe ich mit dem WLAN keine Probleme. Im Untergeschoß wird es dann recht dünn. Habe mehrere WLAN Steckdosen und da werden nicht alle abgedeckt. Auch der Saugroboter fährt dann gerne mal aus dem WLAN Bereich raus. Dafür habe ich mir dann ins Untergeschoß noch eine Fritzbox an einen Switch gehangen und aus beiden Fritzboxen dann ein Mesh Verbund gemacht. Das funktioniert mehr schlecht als recht. Während die Handy wunderbar zur unteren Fritzbox wechseln wenn man runter geht und umgekehrt, wenn man wieder ins Erdgeschoß geht, sind jetzt die Gäste-Clients in der Einliegerwohnung dauerhaft mit der unteren Fritzbox verbunden. Auch der Saugroboter aus dem Erdgeschoß ignoriert nun fleißig die dortige Fritzbox und verbindet sich mit der aus dem Untergeschoß. Jetzt hat der das Problem, dass er irgendwann aus dem Funkbereich rausfährt.

Das war also so nicht gedacht und nun habe ich mich kurzerhand nach einem Angebot für zwei Unifi AP AC Lite entschieden, die das WLAN übernehmen sollen.

Soweit so gut. Wenn da nicht das Gästenetz wäre. Ich erinnerte mich dann, dass ich irgendwann schonmal Abstand genommen hatte davon, weil ich das Gastnetzwerk nicht so einfach hätte umsetzen können ohne passende Switche und zusätzlicher Unibiquiti Hardware.

Jetzt bin ich aber soweit, dass ich den Controller auf meinem Proxmox Server unter Debian Buster installiert habe und auch drauf zugreifen kann. Das war schon ein Akt für sich, denn die Tutorials sind da nicht der Hit. Nach ewigem Suchen habe ich dann die passende Installationsroutine gefunden. Vorher fehlten tausend Abhängigkeiten. Aber gut, es läuft.

Aber wie binde ich jetzt am schlauesten die beiden AP ein? Einer soll ins Erdgeschoß, der andere ins Untergeschoß.

Ich weiß auch, dass ich VLAN benötige (demnach auch einen neuen Switch, oder mehrere) um das Gästenetzwerk vom IP Bereich meines Heimnetzes zu trennen. Allerdings lese ich auch immer wieder, dass es mit der Guest Policy auch ohne VLAN geht. Mir würde es reichen, wenn man auf die Geräte meines Heimnetzes nicht zugreifen kann vom Gästenetzwerk. Sehen mit extra Scansoftware kann man die ruhig. Das wäre mir egal.

Aber hier brauche ich jetzt Hilfe. Ich möchte die Fritzbox weiter behalten, und nur das WLAN mit identischer SSID und Passwort auf die APs bringen. Im Idealfall auch mit dem IP getrennten Gastnetzwerk.

Was ist, wenn ich einen VLAN fähigen Switch kaufe, den an LAN 4 der Fritzbox hänge, diesen zum Gastnetzwerk mache an diesen Port am Switch dann den AP im Erdgeschoß anschließe und an den anderen Ports dann den Proxmox Server und die beiden Switche, was jetzt an LAN 1, 2 und 3 der Fritzbox hängt. Hat dann der AP im Untergeschoß, der dann zwangsweise an dem 16-Port Switch hängt, auch das Gastnetzwerk zur Verfügung? Hat der AP im Erdgeschoß dann überhaupt auch mein Heimnetz zur Verfügung?

Ich hatte mir das wirklich einfacher vorgestellt. Was brauche ich, um mein gesamten Netz jetzt VLAN fähig zu machen? Und wenn ich es nicht tue, welchen Nachteil, außer dass die Gäste dann eine IP aus meinem Heimnetz bekommen bei differenter SSID und anderem Schlüssel, hätte die Gast-Lösung ohne VLAN?

Könnte mir da jemand mit der Hardware-Einbindung und aber auch mit der Softwarekonfiguration helfen? ich stehe da mit den Einstellungen für Client-Groups und Network Groups, sowie dieser Guest Policy irgendwie wie ein Ochs vorm Berg.

Ach so. Meine Gäste sollen kein Portal sehen, sollen sich nicht anmelden müssen und sonst auch gar nichts zusätzlich machen müssen, als lediglich den Schlüssel für die SSID in deren WLAN Konfiguration am Handy oder Rechner eingeben um online sein zu können. Eben wie jetzt bei der Fritzbox auch. Die Clients in der Einliegerwohnung sowieso, aber auch der größte Teil unseres Besuchs hat unser Gästenetzwerk eh schon als bekanntes Netzwerk gespeichert und das soll so bleiben. Wenn die zu uns kommen, sollen sich deren Handy wie gewohnt einfach einloggen.

Vielen Dank fürs Lesen und schonmal danke im Voraus für Hilfestellung.

Meine momentane Infrastruktur sieht folgendermaßen aus:

Das Haus ist dreigeschoßig in Hanglage, wobei Erdgeschoß und Souterrain von uns bewohnt werden und oben drüber ne Einliegerwohnung über das gesamte Erdgeschoß liegt.

Fritzbox 7590 als All-In Lösung (Modem, DECT, Router, WLAN) im Erdgeschoß. Die versorgt meine beiden Etagen mit WLAN, Gäste-WLAN und LAN. Die Einliegerwohnung nutz ausschließlich das Gäste-WLAN. WLAN/LAN und Gäste-WLAN sind wie bei AVM üblich in unterschiedlichen IP Bereichen.

An LAN 1 der Fritzbox hängt ein 8-Port Switch fürs Erdgeschoß. An LAN 2 ein 16-Port Switch in meinem Büro im Untergeschoß. Daran hängt drei Räume weiter noch ein 8-Port Switch. Alle Switche sind unmanaged und können kein VLAN, sind aber mit verschiedensten Geräten bestückt. Im Erdgeschoß nur Multimedia, im Untergeschoß überwiegend Raspberry Pis, aber auch meine Synology und die Mac Rechner. Der Rest sind dann auch da wieder Multimediageräte wie AppleTV, SmartTV usw.

An LAN 3 hängt mein Proxmox Server, auf dem mehrere VMs (in erster Linie Hausautomation) laufen.

LAN 4 ist frei.

Nun gibt es aber auch noch eine Reihe von WLAN-Clients und da fängt mein Problem an. Im Erdgeschoß und in der Einliegerwohnung habe ich mit dem WLAN keine Probleme. Im Untergeschoß wird es dann recht dünn. Habe mehrere WLAN Steckdosen und da werden nicht alle abgedeckt. Auch der Saugroboter fährt dann gerne mal aus dem WLAN Bereich raus. Dafür habe ich mir dann ins Untergeschoß noch eine Fritzbox an einen Switch gehangen und aus beiden Fritzboxen dann ein Mesh Verbund gemacht. Das funktioniert mehr schlecht als recht. Während die Handy wunderbar zur unteren Fritzbox wechseln wenn man runter geht und umgekehrt, wenn man wieder ins Erdgeschoß geht, sind jetzt die Gäste-Clients in der Einliegerwohnung dauerhaft mit der unteren Fritzbox verbunden. Auch der Saugroboter aus dem Erdgeschoß ignoriert nun fleißig die dortige Fritzbox und verbindet sich mit der aus dem Untergeschoß. Jetzt hat der das Problem, dass er irgendwann aus dem Funkbereich rausfährt.

Das war also so nicht gedacht und nun habe ich mich kurzerhand nach einem Angebot für zwei Unifi AP AC Lite entschieden, die das WLAN übernehmen sollen.

Soweit so gut. Wenn da nicht das Gästenetz wäre. Ich erinnerte mich dann, dass ich irgendwann schonmal Abstand genommen hatte davon, weil ich das Gastnetzwerk nicht so einfach hätte umsetzen können ohne passende Switche und zusätzlicher Unibiquiti Hardware.

Jetzt bin ich aber soweit, dass ich den Controller auf meinem Proxmox Server unter Debian Buster installiert habe und auch drauf zugreifen kann. Das war schon ein Akt für sich, denn die Tutorials sind da nicht der Hit. Nach ewigem Suchen habe ich dann die passende Installationsroutine gefunden. Vorher fehlten tausend Abhängigkeiten. Aber gut, es läuft.

Aber wie binde ich jetzt am schlauesten die beiden AP ein? Einer soll ins Erdgeschoß, der andere ins Untergeschoß.

Ich weiß auch, dass ich VLAN benötige (demnach auch einen neuen Switch, oder mehrere) um das Gästenetzwerk vom IP Bereich meines Heimnetzes zu trennen. Allerdings lese ich auch immer wieder, dass es mit der Guest Policy auch ohne VLAN geht. Mir würde es reichen, wenn man auf die Geräte meines Heimnetzes nicht zugreifen kann vom Gästenetzwerk. Sehen mit extra Scansoftware kann man die ruhig. Das wäre mir egal.

Aber hier brauche ich jetzt Hilfe. Ich möchte die Fritzbox weiter behalten, und nur das WLAN mit identischer SSID und Passwort auf die APs bringen. Im Idealfall auch mit dem IP getrennten Gastnetzwerk.

Was ist, wenn ich einen VLAN fähigen Switch kaufe, den an LAN 4 der Fritzbox hänge, diesen zum Gastnetzwerk mache an diesen Port am Switch dann den AP im Erdgeschoß anschließe und an den anderen Ports dann den Proxmox Server und die beiden Switche, was jetzt an LAN 1, 2 und 3 der Fritzbox hängt. Hat dann der AP im Untergeschoß, der dann zwangsweise an dem 16-Port Switch hängt, auch das Gastnetzwerk zur Verfügung? Hat der AP im Erdgeschoß dann überhaupt auch mein Heimnetz zur Verfügung?

Ich hatte mir das wirklich einfacher vorgestellt. Was brauche ich, um mein gesamten Netz jetzt VLAN fähig zu machen? Und wenn ich es nicht tue, welchen Nachteil, außer dass die Gäste dann eine IP aus meinem Heimnetz bekommen bei differenter SSID und anderem Schlüssel, hätte die Gast-Lösung ohne VLAN?

Könnte mir da jemand mit der Hardware-Einbindung und aber auch mit der Softwarekonfiguration helfen? ich stehe da mit den Einstellungen für Client-Groups und Network Groups, sowie dieser Guest Policy irgendwie wie ein Ochs vorm Berg.

Ach so. Meine Gäste sollen kein Portal sehen, sollen sich nicht anmelden müssen und sonst auch gar nichts zusätzlich machen müssen, als lediglich den Schlüssel für die SSID in deren WLAN Konfiguration am Handy oder Rechner eingeben um online sein zu können. Eben wie jetzt bei der Fritzbox auch. Die Clients in der Einliegerwohnung sowieso, aber auch der größte Teil unseres Besuchs hat unser Gästenetzwerk eh schon als bekanntes Netzwerk gespeichert und das soll so bleiben. Wenn die zu uns kommen, sollen sich deren Handy wie gewohnt einfach einloggen.

Vielen Dank fürs Lesen und schonmal danke im Voraus für Hilfestellung.