Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

-

Apfeltalk ändert einen Teil seiner Allgemeinen Geschäftsbedingungen (AGB), das Löschen von Useraccounts betreffend.

Näheres könnt Ihr hier nachlesen: AGB-Änderung -

Die Bildungsoffensive hier im Forum geht weiter! Jetzt sollen Kreativität und technische Möglichkeiten einen neue Dimension erreichen. Das Thema in diesem Monat lautet - Verkehrte Welt - Hier geht es lang --> Klick

Dreammachine Pro und Synology, VLAN mit Portweiterleitung

- Ersteller jensche

- Erstellt am

Scotch

Böhmischer Jungfernapfel

- Registriert

- 02.12.08

- Beiträge

- 8.249

Bei der UDMP definitiv nicht der Fall. Außerdem: Portweiterleitung != Firewall. Bei Ubiquiti kommt noch erschwerend dazu, dass beim Erstellen einer Portweiterleitung automatisch allow-Regeln erzeugt werden - aber nirgends angezeigt werden. Das macht einerseits Sinn (welchen Zweck hätte ein forwarding, welches von der Firewall gesperrt wird?), andererseits die Sache aber auch unübersichtlich. Spätestens wenn man das forwarding dann weiter einschränken will, z.B. auf bestimmte Adressbereiche.

Wie gesagt, Unifi ist schick, aber immer noch ein Enterprise-Produkt und man sollte genau wissen, was man da tut. Die katastrophal-unübersichtliche Benutzeroberfläche hilft da auch nicht wirklich.

Wie gesagt, Unifi ist schick, aber immer noch ein Enterprise-Produkt und man sollte genau wissen, was man da tut. Die katastrophal-unübersichtliche Benutzeroberfläche hilft da auch nicht wirklich.

Zuletzt bearbeitet:

Scotch

Böhmischer Jungfernapfel

- Registriert

- 02.12.08

- Beiträge

- 8.249

Und wo wird da eingehender Traffic geblockt? Das einzige was geblockt wird, sind ungültige Pakete, ansonsten ist deine UDM offen wie ein Scheunentor - jeder Dienst, der einen Port offen hat kann erreicht werden. Dein einziger Schutz ist aktuell NAT, der nutzt aber natürlich gar nichts gegen Scanner.

Das erste, was du anlegen musst, ist eine Regel, die sämtlichen inbound traffic blockt und die gehört dann ganz ans Ende der Liste. Damit wird die vordefinierte Regel für state = invalid im Prinzip obsolet.

Solltest du Subnetze angelegt haben, musst du auch dafür als erstes eine Regel anlegen (dann natürlich unter LAN IN), denn ansonsten routet die UDM munter zwischen allen Netzen (weil die UDM Gateway für alle Subnetze ist) und du kannst dir die Segmentation auch sparen.

Das erste, was du anlegen musst, ist eine Regel, die sämtlichen inbound traffic blockt und die gehört dann ganz ans Ende der Liste. Damit wird die vordefinierte Regel für state = invalid im Prinzip obsolet.

Solltest du Subnetze angelegt haben, musst du auch dafür als erstes eine Regel anlegen (dann natürlich unter LAN IN), denn ansonsten routet die UDM munter zwischen allen Netzen (weil die UDM Gateway für alle Subnetze ist) und du kannst dir die Segmentation auch sparen.

der_user

Golden Delicious

- Registriert

- 05.01.22

- Beiträge

- 11

- Registriert

- 18.07.12

- Beiträge

- 2.421

Ne Dreammachine an ner 10gbit leitung is aber verschwendung....

der_user

Golden Delicious

- Registriert

- 05.01.22

- Beiträge

- 11

Ne Dreammachine an ner 10gbit leitung is aber verschwendung....

Da hatte ich das eigentlich her, dass die UDM per default erstmal alles zu hat. Scheinbar ist dem wohl doch nicht so. Leider kann ich wegen meines Providers (Deutsche Glasfaser) keinen Portscan von extern machen um mal zu sehen was tatsaechlich offen ist und was nicht.

Anhänge

- Registriert

- 18.07.12

- Beiträge

- 2.421

Da hatte ich das eigentlich her, dass die UDM per default erstmal alles zu hat. Scheinbar ist dem wohl doch nicht so. Leider kann ich wegen meines Providers (Deutsche Glasfaser) keinen Portscan von extern machen um mal zu sehen was tatsaechlich offen ist und was nicht.

Kann sein, dass bei der Dream machine die Standard regeln nicht angezeigt werden. Verlassen würde ich mich nicht drauf. Leider ist die Firewall bei der DM ziemlich Murks und würde nicht wetten dass man sich in der Konsole die IPtables anzeigen lassen kann. Auch ist die dreammachine selbst immer offen wie ein Scheunentor nach außen, weil sie Traffic zwischen wan und eigenem Port und wan nicht blockt und Udp broadcast auch ins wan verschickt…

- Registriert

- 18.07.12

- Beiträge

- 2.421

Da hatte ich das eigentlich her, dass die UDM per default erstmal alles zu hat. Scheinbar ist dem wohl doch nicht so. Leider kann ich wegen meines Providers (Deutsche Glasfaser) keinen Portscan von extern machen um mal zu sehen was tatsaechlich offen ist und was nicht.

Versuch doch mal regeln mit dem Index 3001,2,3 anzulegen wenn du Fehlermeldungen bekommst dann sollten sie existieren.

der_user

Golden Delicious

- Registriert

- 05.01.22

- Beiträge

- 11

Versuch doch mal regeln mit dem Index 3001,2,3 anzulegen wenn du Fehlermeldungen bekommst dann sollten sie existieren.

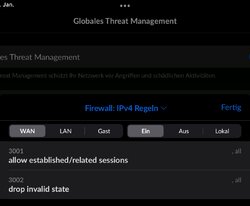

Die Indexnummer kann ich nicht vergeben. Das macht die UDM selber. 3001 + 3002 sind bereits vorhanden, da sie Teil der Standardregeln der Unifi sind. Wenn ich mein "Konstrukt" jetzt richtig verstehe, dann erlaube ich jeden Traffic, der von meinem LAN initiiert wurde und verwerfe alle Packete welche nicht angefordert wurden. Zusätzlich blockiere ich jetzt allen eingehenden Traffic wenn er nicht der ersten Regel entspricht.

- Registriert

- 27.10.04

- Beiträge

- 7.098

Ne Dreammachine an ner 10gbit leitung is aber verschwendung....

Warum?

Wir haben die Option: 1Gbit, 10Gbit oder 25Gbit. Alles für den gleichen Preis. Für 25 Gbit brauchts ein anderes Gerät, z.B. MikroTik CCR2004-1G-12S +2XS und noch teurere Fiber Optik. Auch macht 25Gbit keinen Sinn. Denn nur schon ein 10Gbit-Netz in einem Mac-Umfeld ist schon mühsam genug.

Zudem mit den Sicherheitsvorkehrungen hochgefahren haben wir bei der Dreammachine dann eh nur noch knapp 3.5 Gbit Durchsatz.

- Registriert

- 18.07.12

- Beiträge

- 2.421

Warum?

Wir haben die Option: 1Gbit, 10Gbit oder 25Gbit. Alles für den gleichen Preis. Für 25 Gbit brauchts ein anderes Gerät, z.B. MikroTik CCR2004-1G-12S +2XS und noch teurere Fiber Optik. Auch macht 25Gbit keinen Sinn. Denn nur schon ein 10Gbit-Netz in einem Mac-Umfeld ist schon mühsam genug.

Zudem mit den Sicherheitsvorkehrungen hochgefahren haben wir bei der Dreammachine dann eh nur noch knapp 3.5 Gbit Durchsatz.

Die Dreammachine Pro hat mit ids/ips offiziell nur 3.5Gbit/s ohne 8Gbit/s. Mit ein paar rulesets, stateful, gehts auch schnell nochmal in die knie. Das Ding ist wirklich schwach auf der Brust. Ist halt. ein consumer geraet im "Pro Outfit" das so in die 2Gbit consumer anschluss niesche passt. Fuer 10Gbit und im unternehmenseinsatz macht das ding kein Sinn. Auch weil wie o.g. die Firewall murks ist. Der CPU port der DMP ist auf der Bridge mit dem physical wan port wie gesagt immer offen und von aussen angreifbar. Die DMP funkt permanent UDP broadcasts auf ueber den WAN port und schreit hall ich bin eine Dreammachine, sind da irgendwelche neuen Unifi geraete. Die Firewall Regeln gelten nur fuer den internen WAN Bridgeport. Wenn Ubiquiti vielleicht wirklich mal gehackt wird, dann koennen angreifer im Zweifel nicht nur auf die cluoud accounts zugreifen sondern ggf. auch ganz easy von aussen alle Dremmachines lahm legen.

Wenns 2Gbit+ budget sein soll, dann tatsaechlich mikrotik und ein dediziertes ids/ips system.

Die neuen ARM Kisten von Mikrotik sind wirklich schnell. Jetzt ist auch endlich RouterOS 7 released. Ich hab nen CCR2004-1G-12S +2XS und bekomme im tests tatsaechlich ~40Gbit gerouteten Traffic hin. Fuer das Geld unschlagbar.

Zuletzt bearbeitet:

Scotch

Böhmischer Jungfernapfel

- Registriert

- 02.12.08

- Beiträge

- 8.249

Sieht jetzt so aus.

Naja, da kann man jetzt nicht wirklich was sehen, aber wenn da aller eingehender traffic auf allen Protokollen für beliebigen Status gedropt wird, ist die UDM jetzt nicht.

Da hatte ich das eigentlich her, dass die UDM per default erstmal alles zu hat.

Du meinst

Note that there is also a default firewall rule for each network type. In the case of WAN In and WAN Local, the default action is drop. The default rule is not shown in the Network application.

Kannst du prüfen: Schalt' deine neue Regel ab und lass' einen externen Portscan auf deine externe (!) IP laufen, ich benutze dazu SpeedGuide. Wenn die UDM dicht ist, darf da kein offener Port auftauchen. Was auf der Webseite weiter steht, ist Quatsch:

For example, the predefined WAN Local and WAN In firewall rules ensure that outside connection attempts from the Internet cannot access the UDM/USG and the LAN network behind it.

Danach kommt dann die Regelbeschreibung, die auch in der Regelbeschreibung steht: Gedropt werden ungültige Pakete - aber gültige Pakete mit einem existierenden Ziel in deinem LAN kommen durch. Es widerspricht auch der Aussage oben, dass die geheimnisvolle "WAN IN alles blockiert" Regel nicht angezeigt wird, denn die "WAN IN drop invalid"-Regel wird ja angezeigt. Ich würd' da ohne Überprüfung mal schön meine eigene Regel stehen lassen

Kann sein, dass bei der Dream machine die Standard regeln nicht angezeigt werden.

Doch, die werden angezeigt, lassen sich aber nicht ändern (oder löschen). Steht ja im Text, dass es lt. Ubi eine "WAN IN alles geblockt" Regel gibt, die nicht angezeigt werden soll. Danach beziehen sie sich aber auf die drop invalid Regel (die angezeigt wird und auch im Auslieferungszustand aktiv ist). Die Doku von Ubi ist nicht gerade wegen ihrer Vollständigkeit und Zuverlässigkeit bekannt - die Primärquelle ist das Forum.

Leider ist die Firewall bei der DM ziemlich Murks

Wieso?

und würde nicht wetten dass man sich in der Konsole die IPtables anzeigen lassen kann

Die Wette würdest du verlieren, das geht problemlos. Wie gesagt: Bei mir gibt's die geheimnisvolle "blockiere alles" Regel nicht. Dafür gibt's von mir aber keine Anleitung - wer eine UDM jenseits der GUI benutzen will, sollte das problemlos selbst herausfinden und ansonsten am besten die Finger von der shell lassen. Da gibt's nämlich dann nur noch root access mit entsprechendem Fehlerpotential.

Auch ist die dreammachine selbst immer offen wie ein Scheunentor nach außen, weil sie Traffic zwischen wan und eigenem Port und wan nicht blockt und Udp broadcast auch ins wan verschickt…

Den Satz verstehe ich nicht.

Versuch doch mal regeln mit dem Index 3001,2,3 anzulegen wenn du Fehlermeldungen bekommst dann sollten sie existieren.

Natürlich existieren die, das sind die Standard-Regeln - steht doch auch im Screenshot?

Wenn ich mein "Konstrukt" jetzt richtig verstehe, dann erlaube ich jeden Traffic, der von meinem LAN initiiert wurde und verwerfe alle Packete welche nicht angefordert wurden. Zusätzlich blockiere ich jetzt allen eingehenden Traffic wenn er nicht der ersten Regel entspricht.

Du verwirfst alle ungültigen Pakete, ansonsten richtig. Diese "Feinheit" ist egal, weil alles, was nicht aus deinem Netz initiiert wurde und durch die drop invalid Regel kommt von der nächsten (drop all) abgefangen wird. Daher muss die als letzte Regel in der Tabelle stehen.

Mit ein paar rulesets, stateful, gehts auch schnell nochmal in die knie.

Was haben denn die Regeln mit der Bandbreite zu tun? Die erzeugen quasi überhaupt keine Last, es sei denn man legt x-Subnetze an und hat dann auf den internen Interfaces x-Regeln - dann hat man aber das Konzept nicht verstanden und an der falschen Stelle gespart (keine L3-Switches gekauft). Meine 5 Subnetze mit vielleicht insgesamt 50 Regeln erzeugen keine meßbare Last (geschweige denn eine merkbare).

Was ist "stateful"?!

Auch weil wie o.g. die Firewall murks ist.

Da freue ich mich wie gesagt mal über nähere Ausführungen.

Der CPU port der DMP ist auf der Bridge mit dem physical wan port wie gesagt immer offen und von aussen angreifbar.

Diesen Satz verstehe ich nicht. Was soll denn "ein CPU port auf der Bridge" sein? Und meine UDMP ist definitiv von außen nicht "immer offen". Sie ist aktuell sogar überhaupt nicht offen.

Die DMP funkt permanent UDP broadcasts auf ueber den WAN port und schreit hall ich bin eine Dreammachine, sind da irgendwelche neuen Unifi geraete.

Das geht schon allein technisch nicht. Was du mit "schreit hall ich bin eine Dreammachine, sind da irgendwelche neuen Unifi geraete" meinst verstehe ich nicht.

Die Firewall Regeln gelten nur fuer den internen WAN Bridgeport.

Was in aller Welt ist denn ein "WAN Bridgeport"?! Ich hab' bestimmt in Netzwerktechnik geschlafen, als erklärt wurde, wie man ein WAN bridgt. In meiner Welt muss man ins WAN routen...

Wenn Ubiquiti vielleicht wirklich mal gehackt wird, dann koennen angreifer im Zweifel nicht nur auf die cluoud accounts zugreifen sondern ggf. auch ganz easy von aussen alle Dremmachines lahm legen.

Könntest du erläutern, wie diese Verschwörungstheorie in der Praxis bei abgeschalteter Fernwartung funktionieren soll? Oder was deine Ausführungen bei eingeschalteter Fernwartung bedeuten sollen? Dass dann ein Zugriff nach Hacken meines Accounts möglich ist, ist klar - wie für jeden anderen Fernwartungszugang, der über einen Clouddienst läuft. Wenn man das nicht riskieren will, schaltet man den halt ab. Wie jeden anderen Fernwartungszugang auch. Wenn ich deinen Amazon-Account hacke, kann ich auch auf deine Alexas zugreifen. Wenn ich deinen Apple-Account hacke, kann ich auf dein Homekit zugreifen. Was ist für dich bei Ubiquiti anders?

der_user

Golden Delicious

- Registriert

- 05.01.22

- Beiträge

- 11

@Scotch , sorry du hast recht. Aus meinem Screenshot kann man wirklich nix rauslesen. Ich habe daher mal die Rule, welche ich so bei IPv4 und bei IPv6 identisch angelegt habe, hier neu angehangen. Portscan ist halt bei der Deutschen Glasfaser schwierig, weil die wohl ein grenzwertiges CGNAT System fahren. Jedenfalls ist die IPv4 meiner UDM eine, welche ich mir wohl mit vielen anderen teile. Wenn ich die von dir verlinkte Webseite aufrufe steht dort jedenfalls eine ganz andere IP als mein UDM mir erzaehlt. Zumindest ist der Scan auf die IP aber ok. Keine offenen Ports  .

.

.

.Anhänge

- Registriert

- 18.07.12

- Beiträge

- 2.421

Da freue ich mich wie gesagt mal über nähere Ausführungen.

Diesen Satz verstehe ich nicht. Was soll denn "ein CPU port auf der Bridge" sein? Und meine UDMP ist definitiv von außen nicht "immer offen". Sie ist aktuell sogar überhaupt nicht offen.

Ganz einfach, die Dreammachine hat einen physikalischen wan port. Der haengt intern an einer logischen bridge, die wan port, interner logischer port (CPU port an dem die Dreammachine zb die ubiquity cloud kommunikation bearbeitet), und dann ein logischer WAN port der nach innen ans LAN zeigt. Der eigene Port der DMP ist immer offen nach aussen ins WAN, du kannst zb zugriffe von Ubiquity nicht explicit blockieren. Du kannst im GUI ICPM und IGMP ins WAN vom internet port der DMP nicht blocken, Es gibt ein paar scripts im internet wie man modifizierte tools installiert und die iptables auf der console anpassen kann.

Das geht schon allein technisch nicht. Was du mit "schreit hall ich bin eine Dreammachine, sind da irgendwelche neuen Unifi geraete" meinst verstehe ich nicht.

Die Dreammachine schickt device discovery packets via UDP port 1001 an 255.255.2555.255 broadcast ueber alle ports um neue Unifi geraete zu erkennen und adoptieren, auch ueber den WAN port. Diese broadcasts kannst du per GUI nicht blockieren. Hallo Welt ich bin eine Dreammachine.

https://en.wikipedia.org/wiki/Bridging_(networking) https://wiki.linuxfoundation.org/networking/bridge Ein wireless accesspoint ist in einfaches beispiel fuer eine bridge. er verbindet transparent das wifi mit dem ethernet. bridges werden in routern fast immer genutzt um phsicalische und logische ports zu verbinden. Auch bei Ubiquity, denn zumindest auf den USGs (NG) kann man die physikalischen ports verschiedenen bridges zuordnen, auch wenn es an bescheuerter stelle und kompliziert bis gar nicht erklaert geschieht.Was in aller Welt ist denn ein "WAN Bridgeport"?! Ich hab' bestimmt in Netzwerktechnik geschlafen, als erklärt wurde, wie man ein WAN bridgt. In meiner Welt muss man ins WAN routen....

Könntest du erläutern, wie diese Verschwörungstheorie in der Praxis bei abgeschalteter Fernwartung funktionieren soll? Oder was deine Ausführungen bei eingeschalteter Fernwartung bedeuten sollen? Dass dann ein Zugriff nach Hacken meines Accounts möglich ist, ist klar - wie für jeden anderen Fernwartungszugang, der über einen Clouddienst läuft. Wenn man das nicht riskieren will, schaltet man den halt ab. Wie jeden anderen Fernwartungszugang auch. Wenn ich deinen Amazon-Account hacke, kann ich auch auf deine Alexas zugreifen. Wenn ich deinen Apple-Account hacke, kann ich auf dein Homekit zugreifen. Was ist für dich bei Ubiquiti anders?

Du kannst zwar den remote access durch die Unifi cloud deaktivieren, aber weisst du ob dann einfach der Zugang fuer dich nicht sichtbar ist und Ubiquity dennoch weiterhin zugang zu deiner Dreammachine hat? Wie o.g. du kannst im orginalzustand keine Firewall regel einrichten, die den Zugriff von aussen blockiert, hier must du also vertrauen, dass Ubiquit, wenn du im GUI den schalter setzt auch den zugang auf der Dreammachine schliesst und nicht einfach nur den zugang in deren cloud ausblendet. Im letzteren Fall, hackt jemand Ubiquiti koennte er auch zugriff auf dreammachines haben, die cloud access abgeschalten haben und sich in sicherheit wiegen. Oder eben, wie es im letzten Ubiquiti leak skandal war, auch wenn der fall etwas anders war, auch ein attacker aus Ubiquitis eigenen Reihen. Entspricht nicht so ganz dem Sinn einer Firewall.

Zuletzt bearbeitet:

Scotch

Böhmischer Jungfernapfel

- Registriert

- 02.12.08

- Beiträge

- 8.249

Ich habe daher mal die Rule, welche ich so bei IPv4 und bei IPv6 identisch angelegt habe, hier neu angehangen.

Passt.

Der haengt intern an einer logischen bridge, die wan port, interner logischer port (CPU port an dem die Dreammachine zb die ubiquity cloud kommunikation bearbeitet), und dann ein logischer WAN port der nach innen ans LAN zeigt.

Sorry, aber das ist Unsinn. Eine einzige Aneinanderreihung irgendwelcher Buzzwords.

Der eigene Port der DMP ist immer offen nach aussen ins WAN, du kannst zb zugriffe von Ubiquity nicht explicit blockieren.

Auch das ist Unsinn. ich kann das sogar so gründlich machen, dass mein eigener Account die UDM nicht mehr sieht. Was glaubst du eigentlich, wozu es WAN outbund Regeln gibt?!

Du kannst im GUI ICPM und IGMP ins WAN vom internet port der DMP nicht blocken,

selbstverständlich kann ich das, auch wenn ich keinen Schimmer habe, was jetzt ICMP und vor allem IGMP mit deinen vorgenannten Ausführungen überhaupt zu tun haben sollen.

Es gibt ein paar scripts im internet wie man modifizierte tools installiert und die iptables auf der console anpassen kann.

Schick' mal einen Link, vielleicht verstehe ich dann, wovon du redest.

Die Dreammachine schickt device discovery packets via UDP port 1001 an 255.255.2555.255 broadcast ueber alle ports um neue Unifi geraete zu erkennen und adoptieren, auch ueber den WAN port.

Quatsch. Du kannst so ohne weiteres (mit gutem Grund) gar keine Broadcasts ins WAN schicken, nicht mal zwischen deinen eigenen Subnetzen. Wenn du einen mDNS Repeater in dein LAN bastelst, der das kann, blockt das spätestens dein ISP am ONT/DSLAM - was glaubst du, wie sonst sein backhaul aussehen würde?!

Du hast echt abenteuerliche Vorstellungen davon, wie broadcasts funktionieren. Oder device discovery. Wenn das so funktionieren würde, wie du dir das vorstellst, könnte man ein Unifi Gerät ja ohne Internetverbindung mit seiner App weder finden, noch in Betrieb nehmen...

bridges werden in routern fast immer genutzt um phsicalische und logische ports zu verbinden.

Nö. Das steht auch nicht in deinen verlinkten Artikeln (die zudem noch überaus schlampig mit Begriffen wie "Netzwerk", "LAN" und "Segment" umgehen). Bridges verbinden Netzwerksegmente, i.d.R. in ein und demselben LAN. Z.B. ein WLAN-AP, der i.d.R. genau deshalb im bridge-Modus betrieben wird, sonst würde er nämlich ein eigenes Subnetz aufspannen, was i.d.R. beim Standard-Benutzer nicht gewünscht ist. Physikalische ports werden mit logischen Netzwerkadressen (was in aller Welt soll denn ein "logischer Port sein"? Oder mischst du jetzt munter physikalische Ports (=RJ45-Buchesn) und Netzwerports (=logische Assoziationen der TCP/UDP-basierten Protokolle)? Dann machen deine Ausführungen gar keinen Sinn mehr, da du munter zwischen allen OSI-Layern springst) über die switching matrix (i.W. über die ARP-Tabelle, die sich der Switch aufbaut, egal ob er switcht oder bridged) verbunden. Alles was da nicht 'drin steht - i.d.R. also alles außerhalb des eigenen Segments oder LAN - wird an das Gateway weitergereicht, i.d.R. ein Router, in größeren Netzen ggf. auch ein L3-Switch.

Nichts davon hat aber irgendwas mit der UDM zu tun, das ist Basis-Netzwerktechnik, alle Ethernet-basierten Geräte funktionieren so. Deshalb sind für mich deine Einlassungen vollkommen unverständlich.

Auch bei Ubiquity, denn zumindest auf den USGs (NG) kann man die physikalischen ports verschiedenen bridges zuordnen

Ich kann das nicht. Was ich kann, ist an meine Ports Subnetze und/oder VLANs binden. Mangels L3-Switches kann ich da aber nichts bridgen und wenn ich das könnte, hätte das nichts mehr mit der UDM zu tun - die wäre dann nämlich nach Konstruktion außen vor. ich verstehe wirklich nicht, was du hier erzählst.

auch wenn es an bescheuerter stelle und kompliziert bis gar nicht erklaert geschieht.

Bei meiner UDM und meinen Ubi Switches geht es im Reiter "Ports". Wo genau hättest du solche Einstellungen denn erwartet?

aber weisst du ob dann einfach der Zugang fuer dich nicht sichtbar ist und Ubiquity dennoch weiterhin zugang zu deiner Dreammachine hat

Ja. Ich kann sowohl Scanner benutzen, als auch Wireshark.

Wie o.g. du kannst im orginalzustand keine Firewall regel einrichten, die den Zugriff von aussen blockiert

Du kannst das auch noch 10x wiederholen, es bleibt trotzdem eine Falschaussage. ich weiss auch gar nicht wie man auf die Idee kommen kann, dass irgendwer einen Router verkauft, dessen Firewall ihn nicht nach außen dicht machen kann. Das ist der primäre Sinn und Zweck!

hier must du also vertrauen, dass Ubiquit, wenn du im GUI den schalter setzt auch den zugang auf der Dreammachine schliesst und nicht einfach nur den zugang in deren cloud ausblendet

Nö, ich kann das wie gesagt tracen, oder auch "einfach" (also zumindest für mich ist das einfach

- Registriert

- 18.07.12

- Beiträge

- 2.421

Passt.

Sorry, aber das ist Unsinn. Eine einzige Aneinanderreihung irgendwelcher Buzzwords.

Auch das ist Unsinn. ich kann das sogar so gründlich machen, dass mein eigener Account die UDM nicht mehr sieht. Was glaubst du eigentlich, wozu es WAN outbund Regeln gibt?!

selbstverständlich kann ich das, auch wenn ich keinen Schimmer habe, was jetzt ICMP und vor allem IGMP mit deinen vorgenannten Ausführungen überhaupt zu tun haben sollen.

Schick' mal einen Link, vielleicht verstehe ich dann, wovon du redest.

Quatsch. Du kannst so ohne weiteres (mit gutem Grund) gar keine Broadcasts ins WAN schicken, nicht mal zwischen deinen eigenen Subnetzen. Wenn du einen mDNS Repeater in dein LAN bastelst, der das kann, blockt das spätestens dein ISP am ONT/DSLAM - was glaubst du, wie sonst sein backhaul aussehen würde?!

Du hast echt abenteuerliche Vorstellungen davon, wie broadcasts funktionieren. Oder device discovery. Wenn das so funktionieren würde, wie du dir das vorstellst, könnte man ein Unifi Gerät ja ohne Internetverbindung mit seiner App weder finden, noch in Betrieb nehmen...

Nö. Das steht auch nicht in deinen verlinkten Artikeln (die zudem noch überaus schlampig mit Begriffen wie "Netzwerk", "LAN" und "Segment" umgehen). Bridges verbinden Netzwerksegmente, i.d.R. in ein und demselben LAN. Z.B. ein WLAN-AP, der i.d.R. genau deshalb im bridge-Modus betrieben wird, sonst würde er nämlich ein eigenes Subnetz aufspannen, was i.d.R. beim Standard-Benutzer nicht gewünscht ist. Physikalische ports werden mit logischen Netzwerkadressen (was in aller Welt soll denn ein "logischer Port sein"? Oder mischst du jetzt munter physikalische Ports (=RJ45-Buchesn) und Netzwerports (=logische Assoziationen der TCP/UDP-basierten Protokolle)? Dann machen deine Ausführungen gar keinen Sinn mehr, da du munter zwischen allen OSI-Layern springst) über die switching matrix (i.W. über die ARP-Tabelle, die sich der Switch aufbaut, egal ob er switcht oder bridged) verbunden. Alles was da nicht 'drin steht - i.d.R. also alles außerhalb des eigenen Segments oder LAN - wird an das Gateway weitergereicht, i.d.R. ein Router, in größeren Netzen ggf. auch ein L3-Switch.

Nichts davon hat aber irgendwas mit der UDM zu tun, das ist Basis-Netzwerktechnik, alle Ethernet-basierten Geräte funktionieren so. Deshalb sind für mich deine Einlassungen vollkommen unverständlich.

Ich kann das nicht. Was ich kann, ist an meine Ports Subnetze und/oder VLANs binden. Mangels L3-Switches kann ich da aber nichts bridgen und wenn ich das könnte, hätte das nichts mehr mit der UDM zu tun - die wäre dann nämlich nach Konstruktion außen vor. ich verstehe wirklich nicht, was du hier erzählst.

Bei meiner UDM und meinen Ubi Switches geht es im Reiter "Ports". Wo genau hättest du solche Einstellungen denn erwartet?

Ja. Ich kann sowohl Scanner benutzen, als auch Wireshark.

Du kannst das auch noch 10x wiederholen, es bleibt trotzdem eine Falschaussage. ich weiss auch gar nicht wie man auf die Idee kommen kann, dass irgendwer einen Router verkauft, dessen Firewall ihn nicht nach außen dicht machen kann. Das ist der primäre Sinn und Zweck!

Nö, ich kann das wie gesagt tracen, oder auch "einfach" (also zumindest für mich ist das einfach [emoji16]) nachschauen, was in den iptables steht...

Die Diskussion ist mir zu blöd und zu langwierig. Du hast zwar keine Ahnung von bridges und broadcasts… Natürlich gehen broadcast über den wan port, der hat ja auch eine ip ein subnet und eine broadcast Adresse.. oder ein lese Verständnis Problem. Aber hast natürlich recht und ich meine Ruhe.

Scotch

Böhmischer Jungfernapfel

- Registriert

- 02.12.08

- Beiträge

- 8.249

Ich habe daher mal die Rule, welche ich so bei IPv4 und bei IPv6 identisch angelegt habe, hier neu angehangen.

Passt.

Der haengt intern an einer logischen bridge, die wan port, interner logischer port (CPU port an dem die Dreammachine zb die ubiquity cloud kommunikation bearbeitet), und dann ein logischer WAN port der nach innen ans LAN zeigt.

Sorry, aber das ist Unsinn. Eine einzige Aneinanderreihung irgendwelcher Buzzwords.

Der eigene Port der DMP ist immer offen nach aussen ins WAN, du kannst zb zugriffe von Ubiquity nicht explicit blockieren.

Auch das ist Unsinn. ich kann das sogar so gründlich machen, dass mein eigener Account die UDM nicht mehr sieht. Was glaubst du eigentlich, wozu es WAN outbund Regeln gibt?!

Du kannst im GUI ICPM und IGMP ins WAN vom internet port der DMP nicht blocken,

selbstverständlich kann ich das, auch wenn ich keinen Schimmer habe, was jetzt ICMP und vor allem IGMP mit deinen vorgenannten Ausführungen überhaupt zu tun haben sollen.

Es gibt ein paar scripts im internet wie man modifizierte tools installiert und die iptables auf der console anpassen kann.

Schick' mal einen Link, vielleicht verstehe ich dann, wovon du redest.

Die Dreammachine schickt device discovery packets via UDP port 1001 an 255.255.2555.255 broadcast ueber alle ports um neue Unifi geraete zu erkennen und adoptieren, auch ueber den WAN port.

Quatsch. Du kannst so ohne weiteres (mit gutem Grund) gar keine Broadcasts ins WAN schicken, nicht mal zwischen deinen eigenen Subnetzen. Wenn du einen mDNS Repeater in dein LAN bastelst, der das kann, blockt das spätestens dein ISP am ONT/DSLAM - was glaubst du, wie sonst sein backhaul aussehen würde?!

Du hast echt abenteuerliche Vorstellungen davon, wie broadcasts funktionieren. Oder device discovery. Wenn das so funktionieren würde, wie du dir das vorstellst, könnte man ein Unifi Gerät ja ohne Internetverbindung mit seiner App weder finden, noch in Betrieb nehmen...

bridges werden in routern fast immer genutzt um phsicalische und logische ports zu verbinden.

Nö. Das steht auch nicht in deinen verlinkten Artikeln (die zudem noch überaus schlampig mit Begriffen wie "Netzwerk", "LAN" und "Segment" umgehen). Bridges verbinden Netzwerksegmente, i.d.R. in ein und demselben LAN. Z.B. ein WLAN-AP, der i.d.R. genau deshalb im bridge-Modus betrieben wird, sonst würde er nämlich ein eigenes Subnetz aufspannen, was i.d.R. beim Standard-Benutzer nicht gewünscht ist. Physikalische ports werden mit logischen Netzwerkadressen (was in aller Welt soll denn ein "logischer Port sein"? Oder mischst du jetzt munter physikalische Ports (=RJ45-Buchesn) und Netzwerports (=logische Assoziationen der TCP/UDP-basierten Protokolle)? Dann machen deine Ausführungen gar keinen Sinn mehr, da du munter zwischen allen OSI-Layern springst) über die switching matrix (i.W. über die ARP-Tabelle, die sich der Switch aufbaut, egal ob er switcht oder bridged) verbunden. Alles was da nicht 'drin steht - i.d.R. also alles außerhalb des eigenen Segments oder LAN - wird an das Gateway weitergereicht, i.d.R. ein Router, in größeren Netzen ggf. auch ein L3-Switch.

Nichts davon hat aber irgendwas mit der UDM zu tun, das ist Basis-Netzwerktechnik, alle Ethernet-basierten Geräte funktionieren so. Deshalb sind für mich deine Einlassungen vollkommen unverständlich.

Auch bei Ubiquity, denn zumindest auf den USGs (NG) kann man die physikalischen ports verschiedenen bridges zuordnen

Ich kann das nicht. Was ich kann, ist an meine Ports Subnetze und/oder VLANs binden. Mangels L3-Switches kann ich da aber nichts bridgen und wenn ich das könnte, hätte das nichts mehr mit der UDM zu tun - die wäre dann nämlich nach Konstruktion außen vor. ich verstehe wirklich nicht, was du hier erzählst.

auch wenn es an bescheuerter stelle und kompliziert bis gar nicht erklaert geschieht.

Bei meiner UDM und meinen Ubi Switches geht es im Reiter "Ports". Wo genau hättest du solche Einstellungen denn erwartet?

aber weisst du ob dann einfach der Zugang fuer dich nicht sichtbar ist und Ubiquity dennoch weiterhin zugang zu deiner Dreammachine hat

Ja. Ich kann sowohl Scanner benutzen, als auch Wireshark.

Wie o.g. du kannst im orginalzustand keine Firewall regel einrichten, die den Zugriff von aussen blockiert

Du kannst das auch noch 10x wiederholen, es bleibt trotzdem eine Falschaussage. ich weiss auch gar nicht wie man auf die Idee kommen kann, dass irgendwer einen Router verkauft, dessen Firewall ihn nicht nach außen dicht machen kann. Das ist der primäre Sinn und Zweck!

hier must du also vertrauen, dass Ubiquit, wenn du im GUI den schalter setzt auch den zugang auf der Dreammachine schliesst und nicht einfach nur den zugang in deren cloud ausblendet

Nö, ich kann das wie gesagt tracen, oder auch "einfach" (also zumindest für mich ist das einfach

2003-2025 Apfeltalk | Made on a Mac