- Registriert

- 28.10.12

- Beiträge

- 2.300

Erst vor wenigen Tagen tauchten Berichte über eine Sicherheitslücke auf, die es über den Umweg eines Enterprise-Zertifikat erlaubt hat, Schadsoftware über einen Computer auf ein iOS-Gerät zu schleusen. Nun ist ein weiterer Angriffsweg bekannt geworden, der es erlaubt, auf dem Gerät installierte Programm zu ersetzen. Wieder wird dabei die Funktion eines Enterprise-Zertifikats missbraucht – eigentlich sind diese Zertifikate für Unternehmen gedacht, um eigene Programme ohne den App Store zu verteilen.[prbreak][/prbreak]

Für den Angriff reicht es aus, eine schadhafte App mit einem solchen Zertifikat zu signieren und die App-ID mit der zu ersetzenden App gleichzusetzen. iOS überprüft dabei nicht, ob die signierenden Entwickler übereinstimmen.

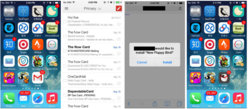

Das Sicherheitsunternehmen FireEye hat die Vorgehensweise dabei in einem Video dokumentiert. Durch den Besuch einer manipulierten Webseite wird dem Nutzer eine Installationsanweisung für eine App angezeigt. Diese wurde zuvor mit einem Enterprise-Zertifikat signiert und mit dem Bundle Identifier der Gmail-App versehen. Stimmt der Nutzer der Aufforderung zu, wird die eigentliche App von Google ersetzt – auch wenn dem Nutzer eine anderen App angepriesen wurde. Besonders prekär: Von der ersetzten App angelegte Dateien werden durch das “Update” nicht gelöscht und stehen so dem neuen Programm zur Verfügung. Dadurch können beispielsweise hinterlegte Zugangsdaten in falsche Hände geraten und abgefischt werden.

Die “Masque Attack” getaufte Sicherheitslücke wurde demnach schon im Juli 2014 entdeckt und auch an Apple gemeldet. Betroffen sich offenbar alle iOS-Versionen ab 7.1.1. Der Angriff kann entweder über USB oder über das Netzwerk erfolgen.

Als Nutzer kann man sich trotz allem relativ einfach gegen solche Attacken schützen. Unbekannte Installationsaufforderungen lassen sich einfach ablehnen. Öffnet man eine App aus einer bisher unbekannten Quelle, fragt iOS nach der Vertrauenswürdigkeit des Entwicklers – auch hier sollte man im Zweifelsfall misstrauen. Generell sollte man nur Software aus dem App Store installieren.

via FireEye

Für den Angriff reicht es aus, eine schadhafte App mit einem solchen Zertifikat zu signieren und die App-ID mit der zu ersetzenden App gleichzusetzen. iOS überprüft dabei nicht, ob die signierenden Entwickler übereinstimmen.

Das Sicherheitsunternehmen FireEye hat die Vorgehensweise dabei in einem Video dokumentiert. Durch den Besuch einer manipulierten Webseite wird dem Nutzer eine Installationsanweisung für eine App angezeigt. Diese wurde zuvor mit einem Enterprise-Zertifikat signiert und mit dem Bundle Identifier der Gmail-App versehen. Stimmt der Nutzer der Aufforderung zu, wird die eigentliche App von Google ersetzt – auch wenn dem Nutzer eine anderen App angepriesen wurde. Besonders prekär: Von der ersetzten App angelegte Dateien werden durch das “Update” nicht gelöscht und stehen so dem neuen Programm zur Verfügung. Dadurch können beispielsweise hinterlegte Zugangsdaten in falsche Hände geraten und abgefischt werden.

Die “Masque Attack” getaufte Sicherheitslücke wurde demnach schon im Juli 2014 entdeckt und auch an Apple gemeldet. Betroffen sich offenbar alle iOS-Versionen ab 7.1.1. Der Angriff kann entweder über USB oder über das Netzwerk erfolgen.

Als Nutzer kann man sich trotz allem relativ einfach gegen solche Attacken schützen. Unbekannte Installationsaufforderungen lassen sich einfach ablehnen. Öffnet man eine App aus einer bisher unbekannten Quelle, fragt iOS nach der Vertrauenswürdigkeit des Entwicklers – auch hier sollte man im Zweifelsfall misstrauen. Generell sollte man nur Software aus dem App Store installieren.

via FireEye

Zuletzt bearbeitet: