- Registriert

- 19.07.09

- Beiträge

- 1.409

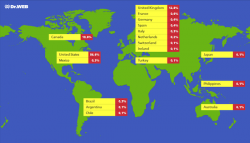

Erst kürzlich hat Apple ein Update der Java-Software veröffentlicht, um der neuesten -Version des Flashback-Trojaners den Zugang zu Mac OS X zu erschweren. Vertraut man den Zahlen der russischen Sicherheitsfirma Dr.Web (via Ars Technica), sind mittlerweile rund 600.000 Macs mit den verschiedenen Varianten der Malware infiziert, die seit September 2011 im Umlauf ist. Insgesamt 56,6 Prozent der betroffenen Rechner stehen in den USA, 274 davon sogar direkt in Cupertino, wo Apples Hauptquartier zu finden ist.[PRBREAK][/PRBREAK]

In Deutschland haben sich, laut dem Bericht von Dr.Web rund 2000 Geräte den Backdoor-Trojaner eingefangen, was etwa 0,4 Prozent entspricht. Üblicherweise schleicht sich die Malware über eine fingierte Flash-Installation in das Betriebssystem. Die Sicherheitsexperten von F-Secure haben derweil eine Anleitung ins Netz gestellt, mit der man, mithilfe des Terminals, eine Infizierung des eigenen Rechners feststellen kann. Berichte darüber, ob es der Trojaner tatsächlich auf die Rechner der AT-User geschafft hat, können gerne in den Kommentaren gepostet werden.

Via Dr.Web

In Deutschland haben sich, laut dem Bericht von Dr.Web rund 2000 Geräte den Backdoor-Trojaner eingefangen, was etwa 0,4 Prozent entspricht. Üblicherweise schleicht sich die Malware über eine fingierte Flash-Installation in das Betriebssystem. Die Sicherheitsexperten von F-Secure haben derweil eine Anleitung ins Netz gestellt, mit der man, mithilfe des Terminals, eine Infizierung des eigenen Rechners feststellen kann. Berichte darüber, ob es der Trojaner tatsächlich auf die Rechner der AT-User geschafft hat, können gerne in den Kommentaren gepostet werden.

Via Dr.Web

Zuletzt bearbeitet von einem Moderator: